硬體也可能遭駭

資料提供者:DigiKey 北美編輯群

2019-12-16

近期一則《富比士》文章指出,IoT 裝置受攻擊的次數暴增 300%,而且攻勢短期內幾乎不太可能降低。IoT 功能產品現今的出貨數量十分驚人,因此許多裝置都需要保持安全,尤其目前攻擊者變得更老練,攻擊手段更複雜。

硬體攻擊增加

大多數使用者對於無所不在的軟體攻擊都很熟悉,也比以往更擅於將安全軟體保持在最新狀態。但駭客目前將攻擊目標轉移到硬體上。微處理器和微控制器已廣泛用於住家及複雜的關鍵系統中,而駭客入侵的能力也變得更強。

根據 IC Insights 的資料,2018 年半導體單元的出貨量超過 1 兆個,這表示安全漏洞增多,駭客公然和暗中攻擊硬體的機會也更多。從許多方面來說,比起保護軟體時所面臨的挑戰,硬體所遭遇的難題更危險、規模更大,而且更難因應。

這種例子不勝枚舉,包括:

- 駭客使用自毀開關選擇性地關閉晶片。如果晶片某個區塊發生損毀而無法存取系統匯流排,資料就無法到達其他區塊,進而導致系統停用。

- 可透過無線電訊號將銷毀程式碼命令傳送至晶片的微天線。在打造晶片時對定時炸彈進行編程,就可在特定時間和日子觸發全面關機。

- 遭到破壞的晶片可能看似正常運作,但其實正在收集和傳輸資料,或是發動惡意軟體。

- 2007 年時發現 Seagate 硬碟被植入兩個獨立的木馬程式,惡意軟體指示硬碟將資料上傳到位於北京的網站。

- Galaxy S4 智慧型手機出貨時預載了偽裝成 Google Play 商店的木馬程式。攻擊者存取手機通話記錄、讀取電子郵件、攔截財務資訊,並透過手機的相機和麥克風從遠端進行窺視及竊聽。

- Lenovo PC 因後門漏洞,在美國、英國及澳洲遭到禁用。

- 最近,研究人員 Jonathan Brossard 談到一種幾乎無法移除的新型惡意軟體。這個代號為 Rakshasa 的永久型後門程式,很難揪出,因此更難根除。

- 突波攻擊會操縱系統的環境變數,來中斷電源、高溫感測器或時脈訊號,從而引起硬體故障。攻擊者可將惡意指令塞進突波所造成的處理漏洞中。

- 硬體後門和內部人士惡意的硬體修改行為,更是安全防護界的兩大夢魘。

硬體攻擊的目標包括身份驗證權杖、通訊基礎架構組件、監視和網路設備,且目標也逐漸擴大到工業控制系統。

許多階段都需要採取預防措施,包括在設計層級建立使用所有硬體資源的可信賴電路、在製造層級使用以規格和安全為基礎的特性,以及在製造後使用邏輯元件,將攻擊的可能性降到最低。不過,現實情況是從設計到最終的交付與使用,硬體被攻擊的機會比比皆是。

業界回應

實作硬體安全保護的一大問題是缺少最新的標準。為了提供更好的安全漏洞保護,美國國家標準暨技術局 (NIST) SP 800-193 標準就提供平台韌體保護恢復 (PFR) 準則,可藉此建立安全機制,防止和偵測未經授權的變更。

如此將可確保在所有系統韌體上建立信任根 (RoT),可在發生破壞時提供保護、偵測和復原。依照規範,RoT 裝置必須先在自己的韌體上執行作業後再啟動,而不使用任何外部元件。

整合更高的安全性

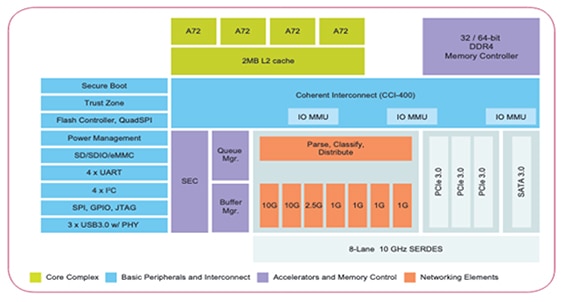

嵌入式行業對這些硬體威脅有明確的回應。例如,許多網路、儲存、安全性和工業應用,需要具有極佳封包處理效能及高速介面的高階 CPU,而 NXP 的 QorIQ LS1046A 和 LS1026A 處理器就是專為這些應用而設計的產品。其特點包括 Arm TrustZone、NXP QorIQtrust 架構、安全啟動、安全除錯、竄改偵測以及安全金鑰儲存等。

圖 1:LS1046A 方塊圖指出可提升安全性的高階裝置。(圖片來源:NXP)

圖 1:LS1046A 方塊圖指出可提升安全性的高階裝置。(圖片來源:NXP)

ARM TrustZone 可提供系統層級的嵌入式安全做法,適用於從 MCU 到高效能微處理器的 ARM Cortex 架構核心使用。此技術可在單一核心上建立兩個同步運作的環境:安全環境和非安全環境。因此開發人員能從最低的層級開始保護系統,包括啟動過程。透過建立安全子系統,可保護資產免受軟體攻擊和常見的硬體攻擊。

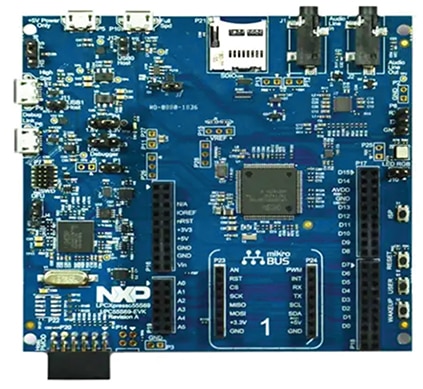

NXP 的 LPC55S6x MCU 支援最多 4 個可撤銷或憑證機構金鑰。在受保護的快閃區域 (PFR) 中儲存 4 個信任根 (RoT) 公鑰的 SHA-256 雜湊摘要,即可建立信任根。使用 NXP 的 LPCXpresso55S69 開發板即可簡化這項任務。此開發板專門設計用於評估和開發 Arm Cortex-M33 架構的 LPC55S6x MCU (圖 2)。這個高效率的處理器系列採用最新的 Armv8-M 架構,引入了新等級的效能和先進安全功能,包括 Arm TrustZone 及輔助處理器擴充功能。

圖 2:NXP 的 LPCXpresso55S69 開發板提供 C 語言來開發嵌入式應用。(圖片來源:NXP)

圖 2:NXP 的 LPCXpresso55S69 開發板提供 C 語言來開發嵌入式應用。(圖片來源:NXP)

學術界也加入行列

早在客戶部署裝置之前,處理器供應鏈就已經面臨威脅。從開始設計到運輸和升級,攻擊行為十分猖獗。挑戰一波接著一波,而且由於硬體安全技術的成本比軟體安全技術更高,許多公司仍在猶豫是否採用。但相關的改善會持續進行,並增添更強大的分析能力;防範資料庫注入、跨站指令碼攻擊和緩衝區溢位的記憶體保護功能;防破壞外殼;改善加密加速器的保護與整合;以及在安全性和效能方面作出取捨。

同時,我們正取得重要的進展,而整個產業也已做好準備並願意快速採用這些技術。例如,有些駭客會偵測元件硬體中的功率和電磁輻射變化來進行攻擊,而辛辛那提大學和懷俄明大學的研究人員,最近創造出一種能保護硬體不受這種攻擊的演算法,可避免駭客利用這種變化竊取加密資訊。

懷俄明大學助理教授 Mike Borowczak 博士表示,此研究的前提是無論軟體變得多安全,一旦硬體洩漏資訊,所有安全機制都形同虛設。有鑒於很多裝置容易遭受硬體攻擊,這些輕巧的小型裝置會使用最小的功率,而且工程師在打造時就會將操作限制在低功率。遺憾的是,若對速度、功率、區域和成本進行最佳化,則會讓安全性大打折扣。

這個大學團隊開發出一種能提高硬體安全性的演算法,會在每個週期中消耗等量的功率。攻擊者以往能利用功率量測值取得攻擊優勢,如今該資訊對他們已經無用武之地。此做法的優點是功率用量只增加了 5%。

活動標靶

安全性挑戰和攻擊複雜化,就是一場貓抓老鼠的遊戲。是否有可能打造安全無虞的系統?不可能。但至少公司和執行管理團隊,必須正視硬體攻擊這個現實問題。假如不在硬體的安全防護上投入心力,蒙受的損失將遠超過省下的成本。

聲明:各作者及/或論壇參與者於本網站所發表之意見、理念和觀點,概不反映 DigiKey 的意見、理念和觀點,亦非 DigiKey 的正式原則。